1、制造領域的工業物聯網

制造業需要采集并處理大量數據,通過對數據進行分析和可視化,有助于優化運營和成本。數據是工業物聯網(IIoT)的基石,而制造業能夠從IIoT中獲得利益最大化。在制造領域,智能傳感器、分布式控制及復雜安全軟件提供的安全方案是這次革命的黏合劑。

為了實現IIoT的愿景,我們必須將大量數據,甚至老舊系統置于云端。這將帶來巨大的安全隱患,因為適用于工業控制系統的安全措施尚未跟上步伐,甚至在某些情況下根本不存在。當參與者知道(無論是否惡意)某個工廠或車間實際上已經聯網,并充分利用各種不同的攻擊手段時,這一切將發生變化。

安全措施必須是軟件和嵌入式硬件的結合,保護關鍵的控制系統免受各種攻擊。關鍵挑戰有三種:采用密鑰的硬件安全認證、采用TLS的安全通信,以及安全裝載。由于連通性(支持IIoT的能力)將任何安全漏洞暴露無遺,為了保護IIoT利益,安全問題就不能是亡羊補牢式的方案。

2、IIOT為工廠帶來的便利

IIoT在工廠建設中的一個很好案例是通用電氣(General Electric)在紐約北部設立的價值1.7億美元的現代化工廠。該工廠在2015年開始運營,為手機通信塔等設備生產先進的鈉鎳電池。工廠布設了10000多個傳感器,分布于180000平方英尺廠房;所有傳感器都連接到內部高速以太網。傳感器監測一切過程,例如:使用哪個批次的原材料、烘烤溫度是多少、制造每節電池的耗能多少,甚至當地的氣壓等參數。在生產車間,員工利用平板電腦即可通過遍布全廠的Wi-Fi節點獲得所有數據。

制造業的另一個例子是西門子的安貝格電子廠,該工廠生產可編程邏輯控制器(PLC)。生產過程的自動化程度很高,機器和計算機處理價值鏈的75%工作,其它則由人工完成。只有在生產過程的起始階段需要人工處理,員工將基本件(裸電路板)放在生產線上。此后,一切均自動完成。值得一提的是,Simatic單元控制Simatic設備的生產。整個制程大約有1000個這樣的控制單元。

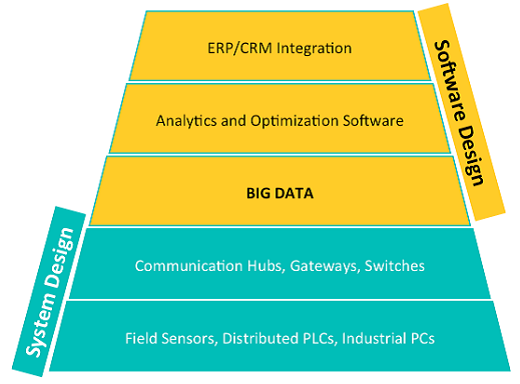

IIoT收集傳感器數據、支持機器間(M2M)通信及自動化進程。智能化機器在諸多方面優于人工操作,例如,可以精確采集數據、傳輸數據,并保持高度一致性,從而解決了效率低下、保持長期運轉、合理規劃設備維護等問題,以獲得更高的生產效率。Maxim Integrated將IIoT按堆棧形式進行劃分,如圖1所示。IIoT堆棧最底層是工廠或生產車間的設備(系統)。這些設備可以是現場傳感器、控制器、工業PC等,所有這些均為硬件系統,包括硬件的安全保護功能。這些終端設備必須提供有效的數據通信,連接至通信集線器、網關和交換機,從而將這些數據作為大數據存放在云端(或企業網)。

IIoT的目標是將數據可集成到企業的ERP和CRM軟件中,不僅能夠高效規劃制造過程、降低成本,甚至利用客戶/市場信息來改變裝配線和過程參數。

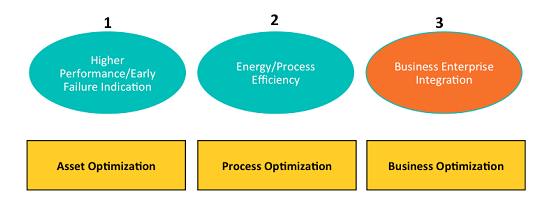

堆棧的頂層影響到軟件開發和集成,底層影響系統設計。IIoT的主要利益可分為三部分(圖2):資產、過程和企業優化。優化一臺電機要比優化鉆臺操作更容易,而后者又比優化大型產線容易。而對所有環節進行優化是IIoT的終極夢想。

第一級分析和交互操作發生在第一線:從傳感器(例如渦輪傳感器、電機編碼器或振動特征信號)數據采集,然后在本地進行數據處理,幫助操作者掌握如何調節參數以實現最高效率,或提供故障隱患的早期征兆。

第二級分析在控制室或工廠完成,將來自多個終端設備甚至多個組裝線的傳感器數據整合在一起,從而制定決策,提高工廠或過程效率。例如,控制室做出讓各種終端設備空閑或休眠的決策,降低過程的總體功耗。

圖1 :自動化產業的工業物聯網

英文解釋:

ERP/CRM intergration ERP/CRM集成

Analytics and optimization sofeware 分析和優化軟件

BIG DATA 大數據

Software design 軟件設計

Communication hubs,gateways,switchs通信接口、網關、交換機

Field sensors,distributed PLCs,industrial PCs 磁傳感器,分布式PLC、工業電腦

System design 系統設計

圖2 :潛在的工業物聯網利益

英文解釋:

Higher performance/early failure indication 高性能/早期故障指示

Energy/process efficiency 能量/過程效率

Business enterprise integration 企業整合

Asset optimization 資產優化

Process optimization 工藝優化

Business optimization 業務優化

數據的運用對運營的正面影響表現在前兩個階段,我們已經比較熟悉,并且以一定的方式、形式在使用。然而,IIoT的目的不僅改進前兩個階段的數據采集和分析,而且將過程數據與企業數據進行整合,從而做出在此之前未能實現的決策。

觀察一個公司如何從市場獲利,我們不難推斷應該靈活地對生產線進行調整,根據市場需求讓生產線全速運轉,或徹底關閉不受市場歡迎的附件功能。將運營和財務數據相結合,能夠為CFO提供更深入的洞察力。公司重心調整及轉變的靈活性是產業保持快速、可持續發展的關鍵。這是一個極富吸引力的市場趨勢,但當前的安全措施還跟不上IIoT系統發展的需求。

3、工業物聯網系統的薄弱環節

IIoT系統有若干渠道容易遭受攻擊,其中最突出的兩個方面是云存儲和網絡架構。

將數據放在云端(公有或私有)是IIoT的關鍵,但同時也帶來了嚴重的安全隱患。傳統上,工業控制系統(ICS)廠商在系統中保留一定的間隙。當這些系統直接或間接連接到互聯網時,情況會大不相同。IIoT使人們認識到,ICS需要嵌入式安全認證和安全保護。

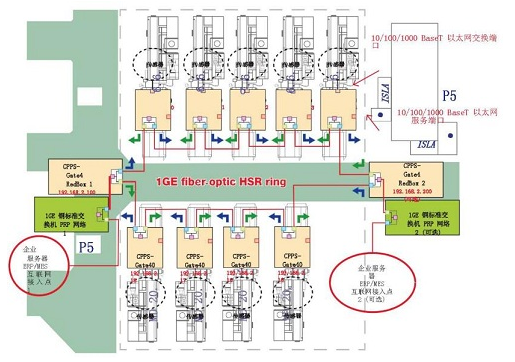

圖3所示為工廠或生產過程的現場設備最終如何連接到網絡的頂層視圖。通常有控制網絡、現場傳感器主機,以及連接至PLC或DCS的執行機構或伺服驅動(及其它類似設備)。一般而言,該控制網絡是隔離網絡的一個分支。但是,管理工廠或過程不同部分的控制網絡越來越多地連接在一起,形成工廠網絡。

工廠網絡使監管者能夠了解整個工廠的運營情況,判斷工廠各個環節之間的相互影響。這一層的信息支持對整個工廠或油田運營的優化。最終,工廠網絡信息被整合到企業/業務網絡,實現真正的IIoT。

圖3 :按工程分層的安全性映射

英文解釋:

Level of security 安全級別

OPEN-NO SECURITY 打開-無安全級別

Enterprise network 企業網絡

Plant floor network 工廠網絡

Control network 控制網絡

Field devices:sensors,actuators,servo drives 現場設備:傳感器,執行器,伺服驅動器

控制網絡中的每一層都需要評估其安全性——每一層的安全性都不同。如果您從頂層開始,即IT域,需要的是已更新至最新軟件和補丁的安全交換機和服務器。

在工廠層,安全防護不是最新技術。然而,IT仍然具有一定的控制。

在控制網絡層,PLC架構的年齡已經有數十年。一般很少更新,并且也不能對負責100%工廠運營時間的系統進行頻繁修補。此處的安全性通常較弱。

在現場層,安全防護措施幾乎根本不存在。現場設備是開放式、受信任的,由于互操作性最為重要,所以實際上不能實施任何加密措施。觀察現場的從設備,例如傳感器和執行器,這些系統(大部分)的安全性為零,使用的還是上世紀70年代至90年代期間開發的協議。

4、應對工業現場控制系統的風險

我們更深入地討論現場環節,給ICS帶來風險的主要兩點是:遠端現場傳感器和IO模塊。成敗的關鍵在于正常運營時間、預測維護以及總體效率:IIoT的基石。

4.1、遠端現場傳感器的風險

實際應用中,不能保證所有傳感器的物理安全,尤其當傳感器安裝在非常偏遠的位置,比如監測石油和天然氣現場等。位置偏遠使其很容易受到物理攻擊,所以在接受傳感器數據之前對其進行安全認證至關重要。多數情況下,現場傳感器,甚至關鍵設施中使用的傳感器都是開放式、受信任的。現場傳感器的這一弱點依然普遍存在。

2014年,在眾所周知的黑帽駭客大會上,發表了俄羅斯研究人員的一片文章,作者認為直接攻擊企業系統太麻煩。相反,他們策劃并介紹了一種“中間人”攻擊方法:欺騙并更換一個開放、受信任的HART調制解調器現場傳感器3。他們介紹了詳細的過程,甚至制作了軟件庫供下載。

我們重視IIoT的安全系統就必須首先關注向云端或PLC發送數據的可信任傳感器。這些安全漏洞對遠端設備的影響是深遠的。

4.2、IO模塊的風險

訪問開放式受信任系統的另一種途徑是利用克隆IO模塊注入惡意軟件。工人已經習慣于更換PLC IO模塊的操作。亞洲市場上就曾發生過出售克隆IO模塊的情況(假冒頂級自動化廠商的牌子)。同樣,由于是傳統上幾乎沒有內置安全性的受信任系統,這些模塊成為向主PLC CPU注入惡意軟件的有效載體。物理安全(確保只有設定的一組人員才能更新PLC系統)可防止這種行為,但請不要忘記,這并不一定是惡意行為。因為您甚至不知道所用模塊的真實性。

4.3、對現場傳感器實施硬件安全認證

解決上述潛在風險的系統方案非常簡單:子系統的數據只有通過安全認證才會被信任。有簡單的嵌入式硬件方法可保證此類受信任系統的安全。幾年前,建立了醫療和耗材(例如打印機墨盒)的安全認證方法。這些系統傳統上采用基于標準的安全認證過程,使用定制安全器件。

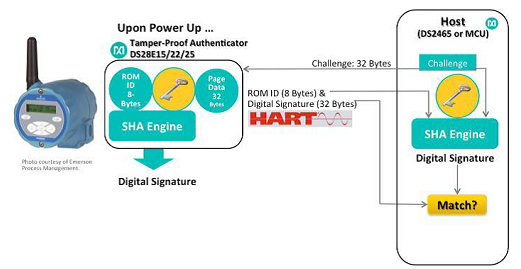

這種安全方法基于主機和從機之間的質詢-應答。主機系統發送一個質詢,從機系統利用該質詢來計算應答。主機系統對該應答進行驗證,確保從機系統不是克隆或假冒品。只有經過驗證后,主機才會與從機系統進行通信。

圖5所示的簡化概念方框圖為采用類似SHA 256算法的硬件安全認證方案。SHA-256協議基于安全認證器件之間的質詢-應答交換,在接收和讀取傳感器數據之前,對傳感器進行安全認證。SHA-256安全認證使攻擊者不能連接到網絡,冒充傳感器甚至利用受損系統代替傳感器,除非其擁有已寫入合法私鑰的安全認證器件。

Maxim Integrated等廠商在美國本土工廠提供密鑰編程服務,然后將編程后的安全認證器件發送給您。該器件將擁有唯一的密鑰,只有我們的用戶知道。儲存有密鑰的器件內置各種有源和無源防篡改措施。

圖4 :對從機模塊進行安全認證:可用于現場傳感器和IO模塊

英文解釋:

Printer 打印機

Challenge 挑戰

Response 響應

Accept/reject 接受/拒絕

Cartridge 墨盒

圖5 :采用SHA-256 (私鑰)的傳感器安全認證

英文解釋:

Photo courtesy of emerson process management 艾默生過程管理提供圖片

Upon power up... 在上電時...

Tamper-proof authenticator DS28E15/22/25 防篡改認證DS28E15/22/25

Digital signature 數字簽名

Challenge 挑戰

Host 主機

Match 匹配

5、PLC CPU的風險及解決方案

控制工廠或過程的是PLC和主CPU,執行所有的控制算法。但這些系統并非設計用于承受安全攻擊和破壞。所以,這些系統一旦接入網絡,就有許多途徑會危及PLC的CPU。其中有些攻擊面可能是應用軟件、OS或硬件,但大部分攻擊面是固件。如果固件被更改或感染,惡意軟件引起的任何變化不但難以發現,而且即使發現,也難以確定背后的目的或意圖。

大多數PLC在固件裝載時都不進行來源和數據安全認證。有的PLC甚至沒有校驗和驗證固件的傳輸是否正確。如果攻擊者能夠更改PLC固件,就能夠:

完全接管被攻擊的系統;

掌握生產過程;

選擇性地破壞制造操作(又名震網);

從受信任制造系統傳播至企業。

不是任何人都只會通過控制系統來破壞您的工廠。風險可能更加微妙。有許多知識產權嵌入在制造設施中,有時候其目的僅僅是獲得這些IP。這種惡意軟件不會通過在生產過程中引發問題而使自己暴露。

自動化世界雜志曾報道:“關于蜻蜓(Dragonfly),有意思的是其瞄準ICS信息的目的不是為引起停工,而是為了竊取知識產權。潛在損害可能包括剽竊專利配方和生產批次步驟,以及表示廠商產能和能力的網絡、設備信息。

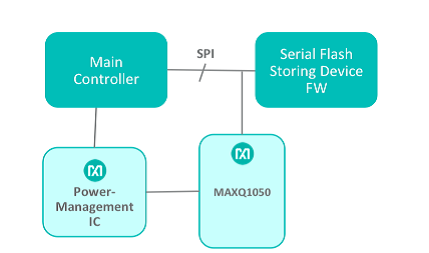

緩解此類問題的系統方案是為主PLC CPU實施安全裝載。這是對固件進行安全認證,保證只接受帶有效數字簽名軟件的一種途徑。根據設備的不同,用戶也可以對固件加密。安全處理需求很容易超過傳統PLC CPU的MIPS,甚至產生延遲問題。最好的解決方案是將安全功能交給專門針對這些功能設計的低成本、商用安全處理器,如圖所示。圖6所示系統利用外部安全處理器驗證固件的數字簽名。

以上方案使用密鑰支持安全認證,也就帶來了密鑰保護問題。密鑰的物理安全是許多應用中的首要考慮事項,因為一旦密鑰遭到威脅,安全將不復存在。

為正確解決物理安全,必須考慮諸多事項。其中包括:生成隨時加密的物理機制、防止授權代理之間傳輸密鑰被截取的物理機制;以及儲存密鑰的安全方法,能夠防止物理偵測、機械探測等。

各種密鑰存儲器件為系統設計者提供豐富的功能,涵蓋了從封裝設計到外部傳感器接口,以及內部電路架構,參見軍用標準FIPS 140規范,許多芯片廠商,例如Maxim Integrated,提供非常全面的防篡改能力,可用于工業控制系統。

6、IoT安全的未來

安全保障措施還有其他途徑,并且當我們開始認識到安全性對于互聯工廠環境的重要性時,最終將圍繞少數幾個方法展開研究。

制造業領域的IIoT具有旺盛需求,并且呈現不斷增長的趨勢。安全性的發展必將克服薄弱環節,但需求已經切切實實地存在。

圖6 :主PLC CPU的安全引導

英文解釋:

Main control 主控制器

Serial flash storing device FW 串行閃存存儲設備FW

Power management IC 電源管理IC

(審核編輯: 智匯小蟹)

分享